Google ha rilasciato un aggiornamento alla sua popolare app di autenticazione che memorizza un “codice monouso” nel cloud storage, consentendo agli utenti che hanno perso un dispositivo insieme al loro autenticatore di mantenere l’accesso all’autenticazione a due fattori (2FA).

Nel blog il 24 aprile posta Annunciando l’aggiornamento, Google ha affermato che i token monouso verranno archiviati nell’account Google dell’utente, sostenendo che gli utenti saranno “protetti meglio dall’essere bloccati” e aumenteranno “comodità e sicurezza”.

Il 26 aprile Reddit posta Al forum r/Cryptocurrency, Redditor u/pojut ha scritto che mentre l’aggiornamento aiuta coloro che perdono il dispositivo applicandovi il proprio autenticatore, li rende anche più vulnerabili agli hacker.

Mettendolo al sicuro nell’archivio cloud associato all’account Google dell’utente, chiunque acceda alla password Google dell’utente avrà quindi pieno accesso alle proprie app associate all’autenticatore.

L’utente ha suggerito che un possibile modo per aggirare il problema degli SMS 2FA è utilizzare un vecchio telefono utilizzato esclusivamente per ospitare l’applicazione di autenticazione.

Suggerirei inoltre caldamente che, se possibile, dovresti avere un dispositivo separato (forse un vecchio telefono o un vecchio tablet) il cui unico scopo nella vita è quello di essere utilizzato per la tua app di autenticazione preferita. usalo per qualcosa di ultimo “.

Allo stesso modo, gli sviluppatori di sicurezza informatica preso preso a Cinguettio Per mettere in guardia sulle complessità aggiuntive che derivano dalla soluzione basata su cloud di Google per 2FA.

Questa può essere una delle principali preoccupazioni per gli utenti che utilizzano Google Authenticator per 2FA per accedere agli account di scambio di criptovalute e ad altri servizi finanziari.

Altri problemi di sicurezza 2FA

L’hack 2FA più comune è un tipo di frode di identità noto come “SIM swap” in cui i truffatori ottengono il controllo di un numero di telefono inducendo il provider di telecomunicazioni ad associare il numero alla propria scheda SIM.

Un esempio recente di ciò può essere visto in una causa intentata contro l’exchange di criptovalute statunitense Coinbase, in cui un cliente ha affermato di aver perso “il 90% dei suoi risparmi” dopo essere stato vittima di un simile attacco.

In particolare, Coinbase stesso incoraggia l’uso di app di autenticazione per 2FA invece di SMS, una descrizione SMS 2FA è la forma di autenticazione “meno sicura”.

Imparentato: L’Office of Foreign Assets Control sta sanzionando i trader OTC che hanno trasferito criptovalute al gruppo Lazarus in Corea del Nord

Su Reddit, gli utenti hanno discusso della causa e suggerito di vietare gli SMS 2FA, anche se un utente di Reddit ha notato che attualmente è l’unica opzione di autenticazione disponibile per una serie di servizi fintech e crittografici:

“Sfortunatamente, non molti dei servizi che utilizzo offrono ancora Authenticator 2FA. Ma penso decisamente che l’approccio SMS si sia dimostrato insicuro e dovrebbe essere bandito.”

L’azienda di sicurezza blockchain CertiK ha messo in guardia sui pericoli dell’utilizzo di SMS 2FA, con l’esperto di sicurezza Jesse Leclere che ha dichiarato a Cointelegraph che “SMS 2FA è meglio di niente, ma è la forma di 2FA più utilizzata attualmente”.

rivista: 4 vendite di NFT false su 10: impara a individuare i segni del commercio di riciclaggio

“Freelance organizer. Music aficionado. Alcohol expert. Avid twitter evangelist. Infuriatingly humble explorer. Future teen idol. Food buff.”

More Stories

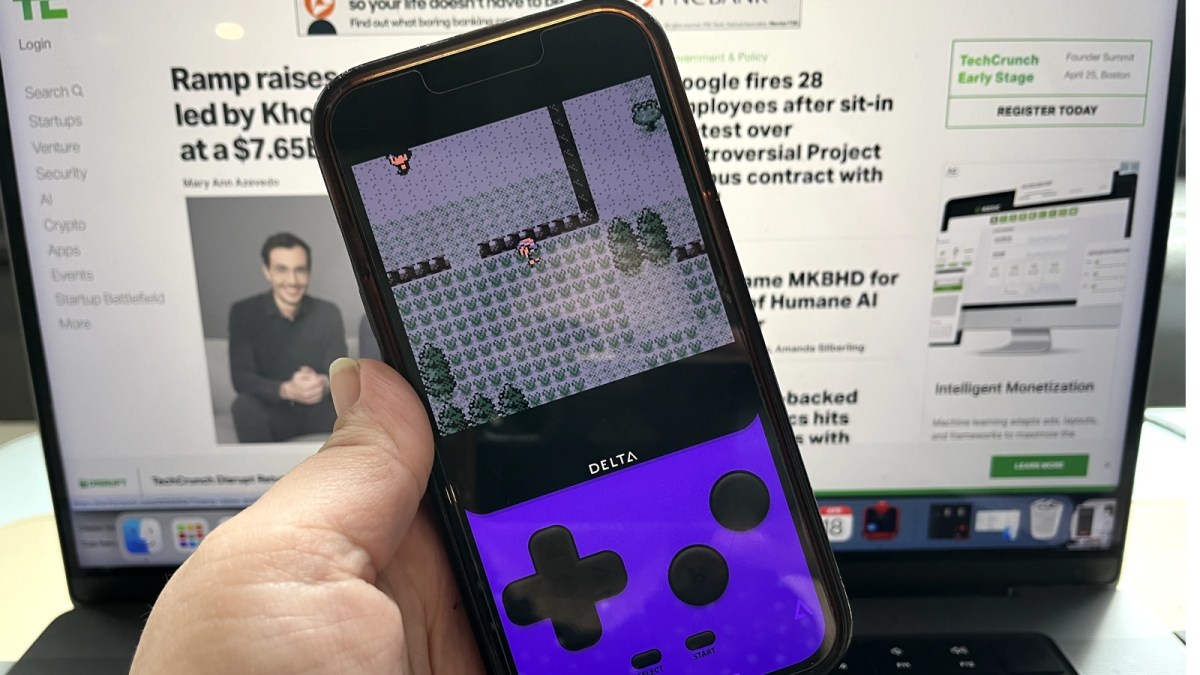

Dopo 10 anni di attività, il vecchio emulatore di giochi Delta è ora il numero 1 nelle classifiche iOS

“Nintendo World Championships: NES Edition” per Switch è stato valutato dall’ESRB

In che modo l’industria dei giochi per computer sta abbracciando l’intelligenza artificiale?